Trellix IVX for Enterprise Applications

Detect malicious files shared on enterprise applications – using a single solution

Secure enterprise applications

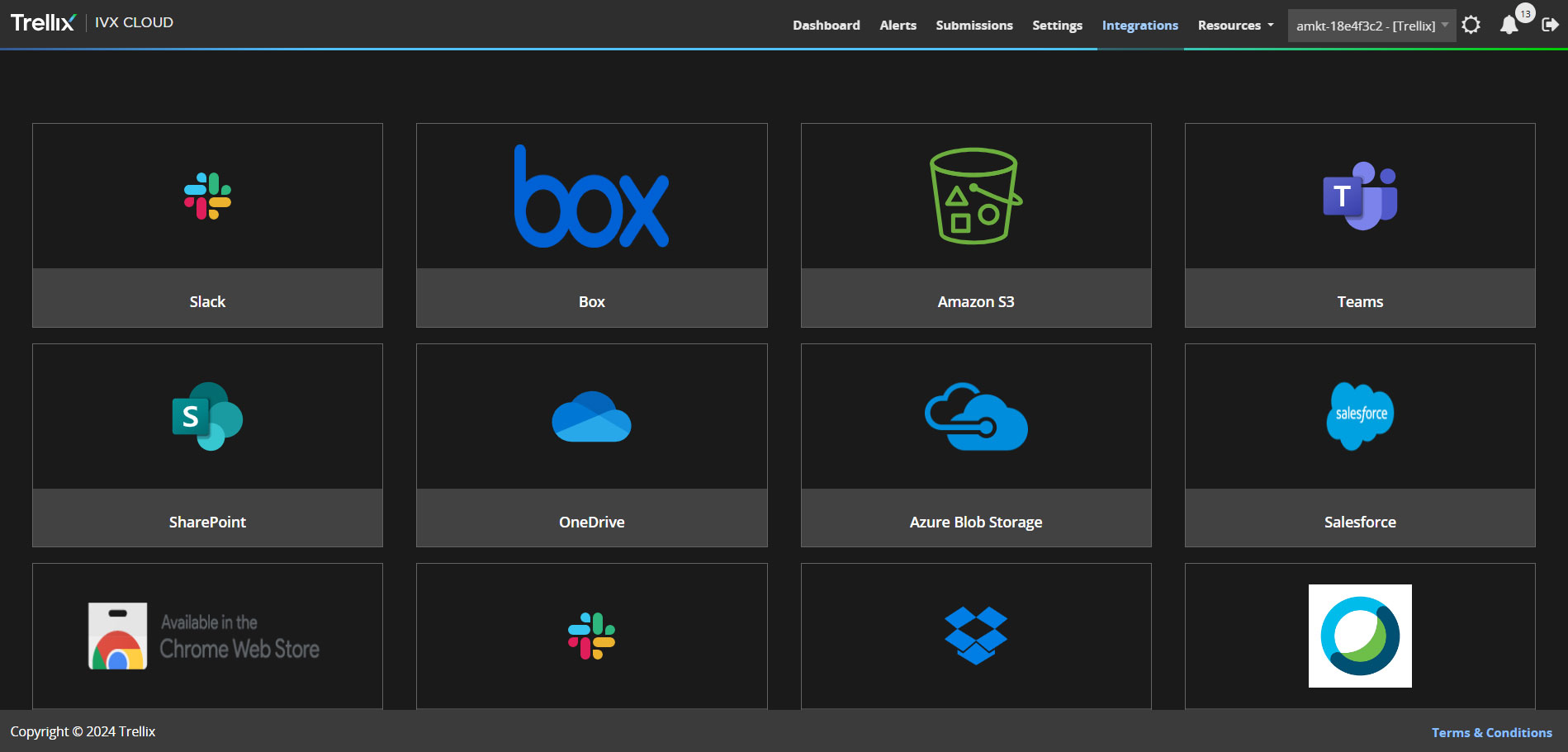

Trust a single solution that leverages AI/ML and security analytics to inspect files shared on enterprise cloud apps such as Workday and Salesforce to prevent the distribution of malicious content.

Reduce ecosystem exposure

As organizations strive to innovate and grow, they create highly complex interconnected networks of external partners, suppliers, vendors, contractors, and customers. Digital transformation initiatives have transformed both the nature and velocity of collaboration— introducing a largely unprotected attack vector, creating significant challenges for security defenders.

Trellix Collaboration Security ensures people can work together securely across the extended enterprise.

Read the Collaboration Security E-book

Why Trellix IVX for Enterprise Applications?

Extended Enterprise

Business agility and innovation require third-party relationships to extend enterprise capabilities.

Digital Transformation

Externally exposed digital workflows create a new vector for attackers to exploit.

Application Insecurity

Vendors secure their platform, but not the open door they leave to your environment.

Product features

Related resources

Learn how to stop attackers from weaponizing external workflows with your third-party apps.

Evolve beyond email-only to complete enterprise collaboration security.