Was ist Endgeräteschutz?

Trellix Endpoint Security Earns SE Labs’ Highest AAA Rating for Enterprise & Small Business Customers |

Read Now

Endgeräteschutz bezeichnet die Absicherung von Endgeräten oder Zugangspunkten von Endbenutzergeräten wie Desktops, Laptops und Mobilgeräten vor Angriffen durch böswillige Akteure und Kampagnen. Dabei werden die Endgeräte im Netzwerk und in der Cloud vor Cyber-Sicherheitsbedrohungen geschützt. Endgeräteschutz hat sich weiterentwickelt und umfasst nicht mehr nur herkömmlichen Virenschutz, sondern bietet zusätzlich umfassenden Schutz vor hochentwickelter Malware und wandlungsfähigen Zero-Day-Bedrohungen.

Unternehmen sind unabhängig von ihrer Größe durch staatliche Akteure, Hacktivisten, organisierte Kriminalität sowie Bedrohungen durch böswillige und fahrlässige Insider gefährdet. Endgeräteschutz gilt häufig als zentrale Komponente der Cyber-Sicherheitsmaßnahmen und ist einer der ersten Anlaufpunkte für Unternehmen, die ihre Unternehmensnetzwerke schützen möchten.

Cyber-Sicherheitsbedrohungen nehmen nicht nur ständig zu, sondern werden auch immer raffinierter, wodurch fortschrittlichere Lösungen für den Endgeräteschutz immer notwendiger werden. Aktuelle Endgeräteschutz-Systeme sind so konzipiert, dass sie laufende Angriffe schnell erkennen, analysieren, blockieren und eindämmen können. Dazu müssen sie untereinander und mit anderen Sicherheitstechnologien zusammenarbeiten, damit Administratoren Einblicke in komplexe Bedrohungen erhalten und die Erkennung sowie Behebung beschleunigt wird.

Bedeutung von Endgeräteschutz

Eine Endgeräteschutz-Plattform ist aus mehreren Gründen ein wichtiger Teil der Cyber-Sicherheitsmaßnahmen in Unternehmen. In der heutigen Geschäftswelt sind Daten häufig das wichtigste Asset eines Unternehmens. Der Verlust dieser Daten oder des Zugriffs darauf kann das gesamte Unternehmen in die Insolvenz treiben. Gleichzeitig müssen Unternehmen nicht nur eine wachsende Zahl, sondern auch eine zunehmende Vielfalt an Endgeräten schützen. Das allein erschwert die Gewährleistung des Endgeräteschutzes in Unternehmen. Verschärft wird die Situation durch Mitarbeiter, die im Homeoffice arbeiten und ihre eigenen Geräte verwenden (BYOD). Dadurch ist die Absicherung der Peripherie zunehmend unzureichend und mit Schwachstellen verbunden. Die Bedrohungslage wird ebenfalls immer komplexer: Hacker finden kontinuierlich neue Möglichkeiten, Zugriff zu erlangen, Daten zu stehlen oder Mitarbeiter zur Weitergabe von vertraulichen Informationen zu verleiten. Hinzu kommen die Opportunitätskosten durch die Bindung von Ressourcen, die sich statt auf die Erreichung der Geschäftsziele auf die Abwehr von Bedrohungen konzentrieren. Großmaßstäbliche Kompromittierungen verursachen zudem erhebliche Reputationskosten, und Verstöße gegen Compliance-Bestimmungen sind mit finanziellen Kosten verbunden. Das zeigt deutlich, dass Endgeräteschutz-Plattformen bei der Absicherung moderner Unternehmen unerlässlich sind.

Wie Endpunktschutz funktioniert

Unter Endgerätesicherheit versteht man die Absicherung der Daten und Arbeitsabläufe, die mit den einzelnen Geräten verbunden sind, die eine Verbindung zu Ihrem Netzwerk herstellen. Endpunkt-Schutzplattformen (EPP) arbeiten, indem sie Dateien prüfen, sobald sie in das Netzwerk gelangen. Moderne EPPs nutzen die Leistungsfähigkeit der Cloud, um eine ständig wachsende Datenbank mit Bedrohungsinformationen zu speichern. Dadurch werden die Endgeräte von dem Aufwand befreit, der mit der lokalen Speicherung all dieser Informationen verbunden ist, sowie von der Wartung, die erforderlich ist, um diese Datenbanken auf dem neuesten Stand zu halten. Der Zugriff auf diese Daten in der Cloud ermöglicht auch eine höhere Geschwindigkeit und Skalierbarkeit.

Das EPP bietet Systemadministratoren eine zentrale Konsole, die auf einem Netzwerk-Gateway oder Server installiert wird und es Cybersecurity-Experten ermöglicht, die Sicherheit für jedes Gerät aus der Ferne zu kontrollieren. Die Client-Software wird dann jedem Endpunkt zugewiesen - sie kann entweder als SaaS bereitgestellt und per Fernzugriff verwaltet oder direkt auf dem Gerät installiert werden. Nach der Einrichtung des Endpunkts kann die Client-Software bei Bedarf Updates auf die Endpunkte übertragen, Anmeldeversuche von jedem Gerät aus authentifizieren und Unternehmensrichtlinien von einem Standort aus verwalten. EPPs sichern Endgeräte durch Anwendungskontrolle - die die Nutzung von unsicheren oder nicht autorisierten Anwendungen blockiert - und durch Verschlüsselung, die Datenverluste verhindert.

Wenn die EPP eingerichtet ist, kann sie Malware und andere Bedrohungen schnell erkennen. Einige Lösungen enthalten auch eine Endpoint Detection and Response (EDR)-Komponente. EDR-Funktionen ermöglichen die Erkennung fortgeschrittener Bedrohungen wie polymorphe Angriffe, dateilose Malware und Zero-Day-Angriffe. Durch die kontinuierliche Überwachung kann die EDR-Lösung einen besseren Überblick und eine Vielzahl von Reaktionsmöglichkeiten bieten.

EPP-Lösungen sind als Vor-Ort- oder Cloud-basierte Modelle erhältlich. Während Cloud-basierte Produkte besser skalierbar sind und sich leichter in Ihre aktuelle Architektur integrieren lassen, können bestimmte gesetzliche Vorschriften und Compliance-Regeln die Sicherheit vor Ort erfordern.

Was wird als Endpunkt betrachtet?

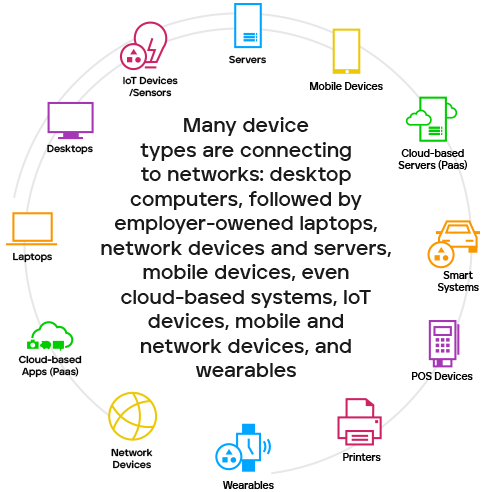

Wenn ein Gerät mit einem Netzwerk verbunden ist, wird es als Endpunkt betrachtet. Mit der wachsenden Beliebtheit von BYOD (Bring your own device) und IoT (Internet of Things) kann die Anzahl der einzelnen Geräte, die mit dem Netzwerk eines Unternehmens verbunden sind, schnell in die Zehntausende (und Hunderttausende) gehen.

Die Endpunkte können von den allgemein bekannten Geräten reichen, wie z.B.:

- Tablets

- Mobile Geräte

- Smart-Uhren

- Drucker

- Server

- Automaten

- Medizinische Geräte

Da sie Einstiegspunkte für Bedrohungen und Malware sind, sind Endpunkte (insbesondere mobile und Remote-Geräte) ein beliebtes Ziel von Angreifern. Mobile Endgeräte sind inzwischen viel mehr als nur Android-Geräte und iPhones - denken Sie nur an die neuesten tragbaren Uhren, intelligenten Geräte, sprachgesteuerten digitalen Assistenten und andere IoT-fähige intelligente Geräte. Wir haben jetzt mit dem Netzwerk verbundene Sensoren in unseren Autos, Flugzeugen, Krankenhäusern und sogar in den Bohrern von Ölplattformen. In dem Maße, wie sich die verschiedenen Arten von Endgeräten weiterentwickelt und erweitert haben, mussten sich auch die Sicherheitslösungen, die sie schützen, anpassen.

Komponenten von Endgeräteschutz

Endgeräteschutz-Software umfasst meist folgende wichtige Komponenten:

- Machine Learning-basierte Klassifizierung, die Zero-Day-Bedrohungen nahezu in Echtzeit erkennt

- Fortschrittlicher Malware- und Virenschutz für Schutz, Erkennung und Beseitigung von Malware, der mehrere Geräte und Betriebssysteme abdeckt

- Proaktiver Web-Schutz, der das sichere Surfen im Web gewährleistet

- Data classification and data loss prevention to prevent data loss and exfiltration

- Integrierte Firewall zur Blockierung von Netzwerkangriffen

- E-Mail-Gateway zur Blockierung von Phishing- und Social-Engineering-Versuchen gegen Ihre Mitarbeiter

- Praxisrelevante Forensikdaten zu Bedrohungen, damit Administratoren Infektionen schnell isolieren können

- Schutz vor Insider-Bedrohungen, der unbeabsichtigte oder böswillige Aktionen verhindert

- Zentrale Plattform zur Endgeräteverwaltung für mehr Transparenz und vereinfachte Abläufe

- Verschlüsselung für Endgeräte, E-Mails und Datenträger zur Verhinderung von Datenexfiltration

Vergleich von Endgeräteschutz-Plattformen und herkömmlichem Virenschutz

Endgeräteschutz-Plattformen (EPP) und herkömmliche Virenschutzlösungen haben einige wichtige Unterschiede.

- Endgeräteschutz vs. Netzwerkschutz: Virenschutzprogramme sind darauf ausgelegt, ein einzelnes Endgerät zu schützen. Die Übersichtsfunktionen decken nur dieses Endgerät ab und sind häufig auch nur von diesem Endgerät abrufbar. Endgeräteschutz-Software betrachtet hingegen das gesamte Unternehmensnetzwerk und bietet einen zentralen Überblick über alle mit diesem Netzwerk verbundenen Endgeräte.

- Verwaltung: Virenschutzlösungen verlassen sich traditionell darauf, dass der Benutzer die Virenschutz-Datenbanken manuell aktualisiert oder die Aktualisierung zu einem festgelegten Zeitpunkt durchführen lässt. EPPs bieten vernetzte Sicherheitsfunktionen, die die Verwaltungsaufgaben an die Unternehmens-IT oder das Cyber-Sicherheitsteam übertragen.

- Schutz: Herkömmliche Virenschutzlösungen identifizieren Viren per Signaturerkennung. Das bedeutet: Wenn Ihr Unternehmen „Patient Null“ ist oder die Benutzer das Virenschutzprogramm nicht gerade erst aktualisiert haben, sind Sie weiterhin gefährdet. Durch die Nutzung der Cloud sind aktuelle EPP-Lösungen automatisch auf dem neuesten Stand. Mit Technologien wie Verhaltensanalysen können zudem bislang unbekannte Bedrohungen anhand von verdächtigem Verhalten identifiziert werden.

Weitere Informationen zu den Unterschieden zwischen herkömmlichen Virenschutzlösungen und modernen Endgeräteschutz-Plattformen.

So unterscheidet sich Endgeräteschutz für Unternehmen und für Privatanwender

Endgeräteschutz für Unternehmen

Endgeräteschutz für Privatanwender

Endgeräteschutz für Privatanwender

Für die Verwaltung einer geringen Anzahl an Endgeräten von nur einem Benutzer ausgelegt

Darauf ausgelegt, eine Vielzahl an verschiedenen Endgeräten zu verwalten

Für die Verwaltung einer geringen Anzahl an Endgeräten von nur einem Benutzer ausgelegt

Portal-Software zur zentralen Verwaltung

Einrichtung und Konfiguration erfolgt für Endgeräte individuell

Funktionen zur Verwaltung per Fernzugriff

Funktionen zur Fernverwaltung selten erforderlich

Konfiguration des Endgeräteschutzes auf Geräten per Fernzugriff

Konfiguration des Endgeräteschutzes direkt auf dem Gerät

Bereitstellung von Patches auf allen relevanten Endgeräten

Benutzer aktiviert automatische Updates für jedes Gerät

Modifizierte Berechtigungen erforderlich

Administratorrechte werden verwendet

Möglichkeit zur Überwachung der Geräte, Aktivitäten und Verhaltensweisen von Mitarbeitern

Aktivitäten und Verhalten auf nur einen Benutzer beschränkt

Hochentwickelte Endgeräteschutz-Lösungen

Trellix bietet eine vollständige Palette an Lösungen, die leistungsstarken Endgeräteschutz mit effizienter Endgeräteverwaltung kombinieren. Trellix Endpoint Security kombiniert bewährte Funktionen wie Firewall, Reputationsdaten und heuristische Analysen mit neuesten Machine Learning- und Eindämmungsfunktionen sowie Erkennungs- und Reaktionsmöglichkeiten für Endgeräte (EDR) in einem Plattformagenten und mit einer Verwaltungskonsole. Dank der daraus resultierenden integrierten Schutzmaßnahmen wird einerseits die Produktivität und Vernetzung der Benutzer gewährleistet, während andererseits Zero-Day-Malware wie Ransomware abgewehrt wird, bevor sie das erste Endgerät infizieren kann.