Blogs

The latest cybersecurity trends, best practices, security vulnerabilities, and more

MITRE ATT&CKによるLockBitの攻撃手法分析から考えるランサムウェア対策

By プロフェッショナルサービス本部 · March 01, 2024

「コンピュータ上にあるデータを暗号化し、身代金を支払わないと復号化させない」と脅迫するランサムウェアですが、2012年にビットコインで身代金を要求する事で収益化出来るようになると以後数が増えていき、日本でも2015年から多くの被害が報告されるようになり、その後も現在に至るまで被害は増え続けています。2019年末には従来のデータの暗号化に加え、盗んだデータの暴露も行う2重脅迫のランサムウェア攻撃が登場しました。同時にこの頃から攻撃の手法も初期の頃とは変わってきます。以前はフィッシングメールを開くとすぐにPCが暗号化されるパターンが主流でしたが、このころからの侵入経路はフィッシングメールの他に機器の脆弱性を突くなどして組織に侵入し、侵入後には時間をかけて組織内のネットワークを探査して機密情報を探し、データを盗んでから暗号化するという「ランサムウェア・キルチェーン」が一般的な攻撃パターンとなりました。

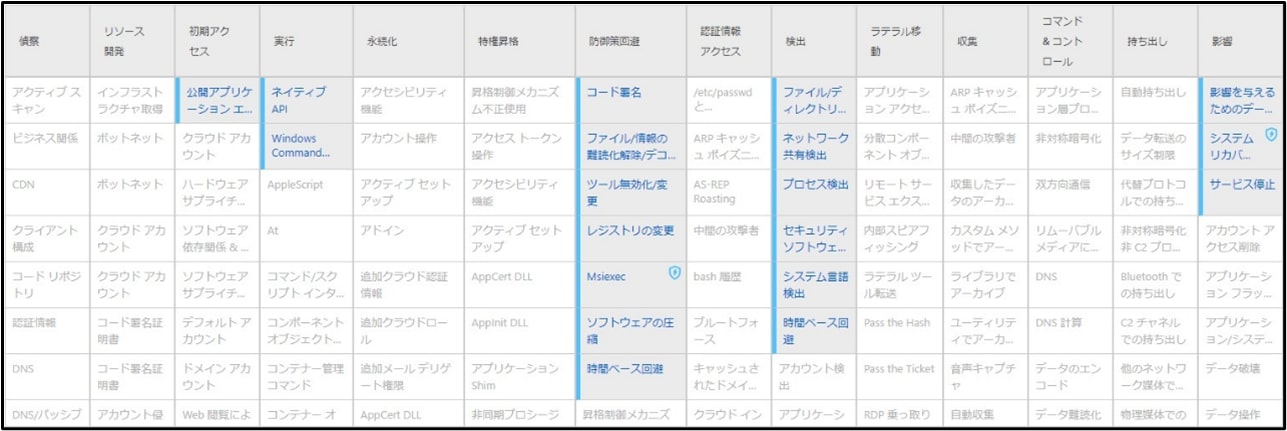

2023年において活動中で、世界全体で多くの被害が確認されている主なランサムウェア攻撃グループについて、一覧で示します(表 1)。

表 1 2023年において活動中の主なランサムウェア攻撃グループ一覧

(日本企業の海外拠点では多数の被害)

2023年において世界全体で特に多くの被害が出ているランサムウェアは、LockBitとCL0Pの2つです。この2つの攻撃グループには大きな性質の違いがあります。LockBitは2021年7月以降現在に至るまで、最大規模のランサムウェア攻撃グループとして知られています。ダークウェブ上で募集した多くのアフィリエイト(下請けの攻撃者)を従えるRaaS(Ransomware As A Service)の形態を取っています。各アフィリエイトはそれぞれ、メールによるフィッシング、機器の脆弱性を突く攻撃、VPNやRDPのパスワードを盗んで企業に侵入するなど、多方面からありとあらゆる攻撃を行って目的を達成しようとします。かつては他にRevilやContiなどの大規模ランサムウェアグループも活発に活動していましたがそれらが摘発等により衰退し、恐らくそれらから離脱した元メンバーを吸収するなどして現在ではLockBitが圧倒的な最大規模グループになっています。LockBitの開発グループはロシアを拠点にしていると考えられていますが、実際に攻撃を行うアフィリエイトまでを含めるとロシアに限らず世界中から分散して攻撃を行っている事が分かっています。LockBitは日本における被害件数も最大で、2023年において海外拠点を除く日本国内の企業や組織がランサムウェアによりデータを公開される被害を受けた事例のうち約3分の1がLockBitによる被害となっています。LockBitグループの中には日本語を理解するメンバーが所属している(攻撃グループ側はグループ内に日本人メンバーがいると主張)とされ、攻撃のうちの一部は明確に日本を狙った攻撃であると考えられています。

一方でCL0Pはアフィリエイトの一般募集をしないClosed Groupで、特定の機器の脆弱性が発見された際にその機器だけを集中して狙って攻撃を行い、攻撃対象の組織に侵入しようとします。CL0Pについては特定の期間においてはLockBitを超える勢いで多数の被害が発生していて、恐らく組織的に統制の取れた効率良い攻撃を行っていると推測されます。日本においてもCL0Pの被害は発生していますが、これは特定の機器の脆弱性を突く攻撃が世界中に対して無差別に行われた結果、日本の組織(そのほとんどが海外拠点)が含まれていたという事であり、明確に日本を狙って攻撃した結果ではないと考えられます。CL0Pの攻撃を行っているのは「TA505」という名前でも知られているロシアのグループだと考えられています。このグループはランサムウェア攻撃以外にも2014年から様々なサイバー攻撃を行っている事が知られています。

LockBitとCL0Pの攻撃で使用されるMITRE ATT&CK® Techniquesを比較した場合、大きな違いがあることが分かります。LockBit、CL0Pと、もう一つのClosed GroupであるRoyalの各攻撃グループが使用するMITRE ATT&CK Techniquesをそれぞれ(図1-3)に示します。 なお、MITRE ATT&CKフレームワークはMITRE社によって開発されている実世界で観測された攻撃者の戦術や技術情報に関するナレッジベースです(表 2)。攻撃手法(TTPs: Tactics, Techniques, and Procedures)を14個のTacticsに分類し、各Tacticsで用いられるTechniquesが付随しています。Techniquesのページには、手順例、攻撃者情報、ソフトウェア、緩和策、検出方法等の情報やリンクが掲載されています。実際に観測された攻撃事例を基にTTPsが体系的にまとめられているため、攻撃者グループのTTPsを語る上での標準的なフレームワークの一種として用いられます。

表 2 MITRE ATT&CKフレームワークにおけるTactics

初期アクセス(Initial Access)だけを比較してみるとCL0Pは「公開アプリケーション」の1種類だけであるのに対し、LockBitは7種類のTechniquesが使用されています。初期アクセス(Initial Access)以外のTechniquesを見ても同様に、LockBitの方が圧倒的に多くの種類のTechniquesを使用する傾向があります。この違いは、Closed GroupのCL0Pは少ないメンバーがいつも同じパターンの攻撃だけを繰り返しているために使用Techniquesが限定されるのに対し、大規模RaaSであるLockBitは多数のメンバーがそれぞれ別々の方法で攻撃を行うため全体で使用するTechniquesの種類が非常に多くなるという事を示しています。同様に別のClosed GroupであるRoyalについてもCL0Pと同様に使用されるTechniquesの種類が少ない傾向にあります。このことから考えて、もし最大規模のRaaSであるLockBitの攻撃パターンを把握して対策できるならば、CL0PやRoyalのようなClosed Groupや、あるいはLockBitよりも小規模なRaaSグループの行う攻撃パターンは、いずれも包括して対策できる可能性があります。

LockBitの行う攻撃については、CISAの「LockBit Advisory」のページに詳しくまとめられています。通信先のサイトや突く脆弱性の種類、使用するツールや参照するファイルやレジストリの値などについてはグループ毎に違う物になりますが、攻撃の際にどんなTechniquesを使用するか、どんなタイプのツールを使用するかの観点で見れば、最大規模RaaSグループであるLockBitの行動パターンを把握し対策できていれば他のランサムウェアグループについても概ね包括して対策できる事が期待されます。

ここではMITRE ATT&CKフレームワークに沿って、LockBitが取る各Tacticsで使われるTechniquesの中から、対策を考える上で重要な点について見ていきます。既に述べているとおり、LockBitの攻撃技術はサイバー攻撃で観測される一般的な手法が一通り使用されます。

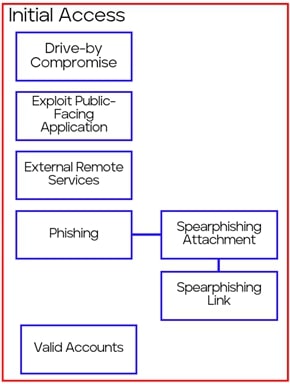

LockBitの「初期アクセス(Initial Access)」では、悪性WEBサイトの閲覧、公開アプリケーションのエクスプロイト、フィッシング、有効なアカウントの不正利用等を利用して組織内のコンピュータに侵入を試みます(図 4)。基本的に一般的なサイバー攻撃の侵入手法の全てが使われます。

公開システム(アプリケーション)はインターネットと組織内部の境界に位置します。そのため、公開システムが脆弱性を有していると、脆弱性の種類によっては悪用されることによって公開システムへの侵入を許してしまいます。Trellix Advanced Research Centerによる脅威レポートでは、2022年第4四半期におけるLockBitによって悪用が確認された脆弱性例の中に、CVE-2018-13379のような公開システムの脆弱性が含まれています(表 3)。

フィッシングメールによる侵入手法では、メールに添付されたダウンローダー等のマルウェアの実行や、メール内に含まれる悪意のあるリンクのクリックを契機として、メーラーを実行しているコンピュータへと侵入します。

表 3 2022年第4四半期におけるLockBitによって悪用が確認された脆弱性の例(Trellix「脅威レポート、2023年2月」をもとに作成)

「実行(Execution)」では、Windows標準機能を利用したバッチやサービス実行、ソフトウェア導入ツール等を利用し、悪意のあるコードを実行します(図 5)。

攻撃者が使用するツールとして、マルウェアの他に、悪意の無いツールも確認されています(図 6)。悪意の無いツールのうち OSの正規機能や標準プログラム(「cmd.exe」や「PowerShell.exe」等)のように攻撃対象の環境に元々存在するものを悪用する攻撃はLiving off the Land攻撃と呼ばれ、このような手法を取る目的は正規機能等を使用することでセキュリティ製品による検知を回避し、怪しまれずに悪意のある活動を継続するためと考えられます。

(Trellix「 脅威レポート、2023年2月」をもとに作成)

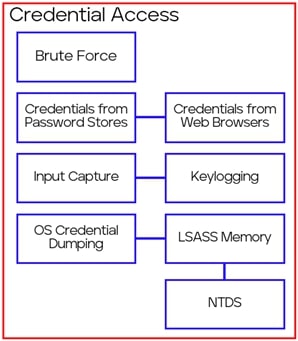

「認証情報アクセス(Credential Access)」では、ブルートフォース攻撃、パスワードストアやメモリ等からの認証情報のダンプ、キーロギングが確認されています。

侵入したコンピュータの制御の完全掌握や、情報収集のために侵入したコンピュータから別のコンピュータへの侵入拡大等の目的の達成には、特権アカウント(ローカル管理者アカウントやドメイン管理者アカウント等)を使用できると有利です。そのため、攻撃者は認証情報の収集を試みる場合があります。

アカウントの認証情報の窃取の手法の一つはブルートフォース攻撃です。認証情報の入力フォームに文字列を総当たり的に入力し、不正ログインを試みます。他にも、運用・管理作業やインシデント対応等の目的で、特権アカウントを使用してコンピュータへ対話型ログオンすると、当該コンピュータのメモリ内に特権アカウントの認証情報が保存されます。このような状況下では、攻撃者がローカル管理者権限を有したアカウントを利用している場合、Mimikatz等のツールを使用することでメモリから認証情報の抽出が可能です。

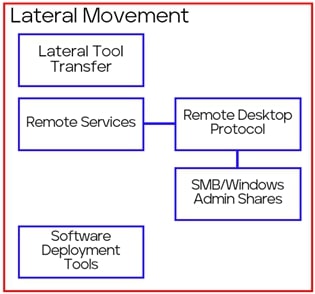

「横展開(Lateral Movement)」では、横方向のツール転送、RDPやSMB/Windows管理共有のリモートサービス、ソフトウェア配備ツールが確認されています。

侵入したコンピュータから別のコンピュータへ侵入して、恐喝等に利用可能な情報をより広範囲に探索します。また、多数のコンピュータにLockBitを配備し、実行を試みます。身代金を支払わせるために組織に大きなダメージを与える目的で、攻撃者は「横展開(Lateral Movement)」を試みます。

LockBitのアフィリエイトが「横展開(Lateral Movement)」で使用するRDPツールとしてSplashtopが確認されています。また、Cobalt Strikeといった強力なペネトレーションテストツールを活用しSMB共有を標的とすることも確認されています。

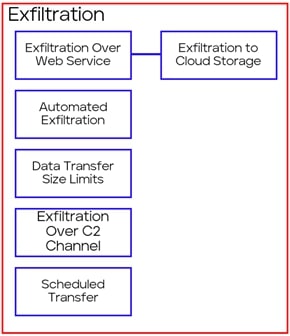

「持ち出し(Exfiltration)」では、WEBサービスやC&Cチャネルを経由した持ち出し、自動収集、スケジューリングされた転送、データ転送時のサイズ制限といった方法でファイル窃取を行います(図 9)。

以前はLockBitグループが独自開発したStealBitというマルウェアが多く使用されていました。このマルウェアは効率よくデータを外部転送できる反面、アンチウィルスソフトにより検知・ブロックされる可能性があります。一方で、WinSCP、FileZillaのようなマルウェアではない一般的に使用されるファイル転送ツールを使用して、アンチウィルスソフトによる検出を避けながらデータを持ち出そうとするケースも見られます。 更に最近では、MegaやSendBigなどのFile Sharing専用ツールを使用してデータを持ち出すケースが目立ちます(図 10、表 4)。これらの専用ツールはマルウェア扱いを避けるだけでなく、通信先が一般的なFile Sharing Siteになるため、Proxyでレピュテーションの悪いサイトを監視しても検知されない可能性があります。LockBitは一時期、データを持ち出した先のFile Sharing SiteのアドレスをLeak Siteにそのまま公開していたことがあり、この手法が使われている事や使用されているFile Sharing Siteの種類が明らかになりました。最近はランサムウェア攻撃に限らず、多くのサイバー攻撃において、一般に使用されるFile Sharing Siteを通したデータの持ち出しが使用されている事が明らかになっています。

表 4 CISA LockBit 3.0 advisoryに記載されている「データ持ち出しに使用されるFile Sharing Site」(CISA「#StopRansomware: LockBit 3.0」をもとに作成)

他には、NgrokなどのReverse Proxy/Tunneling Toolが使用されることも確認されています。NgrokはPCから外部のNgrok Serverにセッションを張り、Ngrok Server経由で外部から接続して様々な操作を行う事が出来ますが、このセッションを通じてデータの持ち出しも可能です。

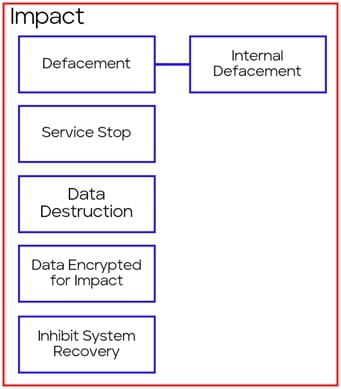

「影響(Impact)」では改変、サービス停止、データ破壊、データ暗号化、システムリカバリーの禁止が確認されています。 MITRE ATT&CKフレームワークの分類では、LockBitによってファイルが暗号化されてしまったという被害は「影響(Impact)」に含まれます。改変の例としては、デスクトップの壁紙がLockBitに関する壁紙に変更されるといったものがあります。また、暗号化ファイルをバックアップから復元するといった復旧活動を妨害するために、Windows標準ツールのvssadminやWMI等を使用してバックアップファイルを削除することがあります。犯行の証拠を消すアンチフォレンジックの手法として、Windowsイベントログの消去等も確認されています。

高速で暗号化出来てかつ簡単に復号化できない暗号化プログラムを開発するにはそれなりのコストがかかります。ファイル暗号化はあくまでも身代金を支払わせるという目的達成の手段の一つに過ぎません。そのため、LockBit以外のランサムウェアグループの中には、ファイルを暗号化せずにデータ窃取を行った上でそれを公開すると脅迫するといった戦術を取るグループも確認されています。

ここまでLockBitでは様々な攻撃技術が使用されていることを紹介しました。次に、LockBitの各Tacticsに有効な対策例を見ていきます。

コンピュータに侵害した攻撃者はマルウェアを使用し活動することもありますが、「2.2実行(Execution)」で述べたようにOSの正規機能等を悪用して活動することがあります。このLiving off the Land攻撃はコンピュータ内にアンチウィルスソフトを導入しただけでは攻撃者の活動を検知することができない理由の代表例です。

このようなシグネチャ検査で検知が難しい攻撃は、振る舞い検知能力を持ったEDRのようなエンドポイント製品の導入・運用の方がより高い検知効果が期待できます。EDR製品によって「初期侵入(Initial Access)」、「実行(Execution)」、「永続化(Persistence)」、「権限昇格(Privilege Escalation)」、「防御策回避(Defense Evasion)」、「発見(Discovery)」等の攻撃者の“悪意のある”活動の検知が期待できます。早い段階で攻撃者の挙動を検知できれば、実際に被害が出る前の段階で攻撃者の活動を止めることに繋がります。

しかし、EDR製品にも弱点が無いわけではありません。例えば攻撃者が新しい手法の悪意のある活動を行った場合には、その攻撃の瞬間に検知するとは限りません。検知できない新たな活動が観測されてから、対応する新しい検知ロジックが作成されるまでのタイムラグも想定されるからです。このことから、EDR製品を導入したとしても、やはり多層防御の考えは変わらず必須です。

ランサムウェア攻撃によって大きな被害が発生する要因の一つは、攻撃者による他コンピュータへの侵入拡大です。一般的に、ネットワークセグメント内のアクティブ・ディレクトリ(AD)サーバ等の重要サーバに対して、オフィスネットワーク内のIT管理者以外の従業員がRDP等でログオンできる必要はありません。もしも制限なくアクセスできると横展開の影響を多大に受けてしまうリスクがあります。そのような重要なネットワークセグメントへのアクセスには踏み台サーバを経由することやネットワーク機器の機能での接続元制限を検討しましょう。

「2.4横展開(Lateral Movement)」では、LockBitはRDPを利用してコンピュータ間を移動する場合があることを述べました。このような同一セグメント内での侵入拡大を防止するために、各コンピュータの不要なポートを制限することが対策の一つになります。

データ持ち出し時の通信先に攻撃者の使用するC&Cサーバなどのレピュテーションの悪いサイトが使用される場合は、Proxyにおける通信先の監視や制御により対策することが出来ます。一方で、一般的に使用されているFile Sharing SiteやNgrokなどのReverse Proxy Serverを通じてデータを持ち出しされる場合は、レピュテーションによる検出が難しくなります。このため、このような種類のサイトへの通信を監視する、あるいは業務で使用する以外のFile Sharing SiteやReverse Proxy ServerについてもProxyでの通信制御により使用を禁止あるいは制限するなどの対策が求められます。

ランサムウェアによってファイルが暗号化されても、バックアップからファイルを復元することができれば、ファイル復元のために攻撃者に身代金を支払うという選択肢を除外することも可能となってきます。しかし、「2.6影響(Impact)」で述べたとおり攻撃者はバックアップの削除を試みる場合があります。また、被害コンピュータとバックアップファイルを保存しているコンピュータがネットワーク的に繋がっていると、ファイル暗号化の被害を受ける場合があります。興味深いデータとして、警察庁が公開した「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」では、令和5年度上半期において被害組織の約9割がバックアップを取得していたにも関わらず(図 12)、このうち被害直前の水準まで復元できなった組織が8割近くに上っています(図 13)。

(警察庁「 令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について 」をもとに作成)

(警察庁「 令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」をもとに作成)

バックアップを適切に活用するためには、以下の考え方が重要です。

- バックアップファイルを社内ネットワークと隔離した場所に保存

- バックアップファイルを使用した復旧テスト

バックアップファイルをハードディスク等に保存し、かつオフライン保管しておくことで、ランサムウェア攻撃を受けた場合でもバックアップファイルをその攻撃から保護することが可能です。また、不変ストレージを使った複数世代管理の出来るクラウドサービスを利用したバックアップファイルの保存もファイルの破壊を防ぐためには有効です。つまり、クラウドサービスで自動的にファイルをバックアップする設定にしていると、ランサムウェアによって暗号化の被害を受けたファイルがバックアップファイルを上書きしてしまう恐れがありますが、不変ストレージを使えば一定期間は破壊前のデータが上書きされずに残されています。他に注意点として、クラウドサービスを利用した対策を採用する場合は、バックアップ権限を所有するアカウントの保護を適切に実施することも重要です。どのような方式を採用するかはデータの性質、運用負荷や費用を考慮して選択しましょう。

バックアップファイルを取得していても、復旧活動に役立てることができなければ意味がありません。実際にどのように復旧すればよいのかを平時から復旧テストという形で確認しておくとよいでしょう。実は正しくバックアップファイルを取得できていなかったという問題や、復旧手順が分からないといった課題が見つかる場合があり、インシデント発生前にそのような問題や課題をあらかじめ洗い出して解決しておくことは重要です。

「2.1初期アクセス(Initial Access)」で言及したように、悪用が確認されているFortiOS(Fortinet社)のSSL-VPN機能の脆弱性(CVE-2018-13379)は2018年の脆弱性ですが、依然として悪用されています。その他に悪用された脆弱性例は2020年や2021年に確認された脆弱性であり、脆弱性管理体制に課題を抱える組織が多く存在することを暗に示していると言えます。

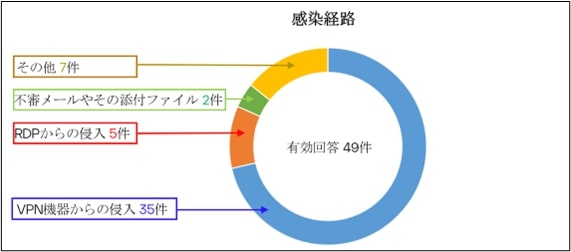

また、警察庁が公開した「令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」では、令和5年度上半期において日本で発生したランサムウェア被害の侵入経路はVPN機器やRDPからの侵入が大半を占めています(図 14)。この全てが脆弱性を突いた攻撃であるとは限りませんが、やはりVPN機器のような公開システムの脆弱性管理体制の構築・運用は優先事項であると考えられます。

脆弱性管理体制の構築・運用の代表的なガイドラインとしてNIST SP 800-40が知られていますので、このようなガイドラインに沿って、体系的な管理体制を構築しておくことがそうした課題解決のために求められます。

(警察庁「 令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について」をもとに作成)

認証情報・方式を適切に管理することは攻撃者の侵入や横展開を防止・被害低減の上で重要です。ブルートフォース攻撃の対策の一つとしてパスワードポリシーの策定が挙げられます。内閣サイバーセキュリティセンターが公開している「インターネットの安全・安心ハンドブックVer 5.00」では、ログイン用パスワードについてとして、総当たり攻撃対策に「英大文字小文字+数字+記号混じりで10桁以上を安全圏として推奨」しています。アカウントのログイン用パスワードのポリシーは各種機器で設定可能なものが多いため、この推奨値に適合したポリシーを設定しましょう。また、VPN機器等の接続に多要素認証の機能が利用できる場合は有効にしましょう。

既に述べたように、攻撃者はMimikatz等のツールを使用し、コンピュータ内から認証情報の窃取を試みる場合があります。このような既知の悪性ツールはシグネチャ検査で検知できる可能性があるため、アンチウィルスソフトの定義ファイルのバージョンは常に最新にしておきましょう。仮にアンチウィルスソフトで検知できなかった場合をも想定し、普段の運用からIT管理系以外のPCの操作に特権アカウントを使用しない等の対策にも効果が期待できると考えられます。

ドメイン環境ではドメイン管理者アカウントの保護と同様に、ドメイン参加しているコンピュータのローカル管理者アカウントの保護も忘れてはいけません。例えば、Microsoftが提供するWindows LAPSという機能は、ローカル管理者アカウントの認証情報を自動的に管理及びバックアップすることができます。2023年11月現在、その機能自体は、サポートされているすべての Windows OSプラットフォームで無料で利用できるとされていますが、クラウドベースで利用する場合はライセンス要件の確認が必要です。

人に依存しない技術的対策と同様に、セキュリティ教育も重要な対策です。例えば、アカウントのパスワードを前述の推奨値を満たす強固な値に設定していても、別サービスでパスワードの使いまわしをしていると、もしも当該サービスで認証情報が漏洩した場合、その情報を悪用したパスワードリスト攻撃によって不正ログインされてしまう可能性があります。また、技術的対策を実施しても完全に防御することは難しい現実があります。例えば、メールゲートウェイで全てのフィッシングメールを完全にブロックできるとも限りません。最終的には、不審メールの添付ファイルやリンクをクリックしないことや、不用意にアプリケーションをインストールしないといった、各個人のリテラシー向上が組織のセキュリティのベースライン向上に重要な役割を果たすことに疑いはありません。

これまで見てきたように、LockBitが実行される前段階で、攻撃者による組織への侵害はかなり進んでいると考えられます。しかしこれはLockBitに限らず、ランサムウェア攻撃全般に共通するともいえることです。そのため、プログラムとしてのランサムウェアを検知する、というよりも前段階で攻撃者の行動を検知することや、攻撃者が組織に侵入できない体制構築が重要と考えられます。

ランサムウェア対策という観点で見たセキュリティ向上のために、Trellix Professional Services(以下、Trellix PS)では以下を例とする支援が可能です。

- サイバーセキュリティ体制構築支援

- SOCの高度化・自動化支援

- CSIRT支援(インシデント対応含む)

- 技術的監査支援(脆弱性診断、ペネトレーションテスト、レッドチーム演習)

- セキュリティ教育支援

Trellix PSでは、ランサムウェア対策の基本として全般的なサイバーセキュリティ体制の構築が大切とご説明しており、様々なサイバーセキュリティフレームワークに基づくリスクアセスメントからロードマップの策定・実行を支援することで、包括的なサイバーセキュリティ体制の構築の支援が可能です。

「2.2実行(Execution)」で述べたように、ランサムウェア攻撃者は正規機能等を悪用して活動することがあるため、セキュリティ製品で検知されずに組織内で活動している可能性も無視する訳にはいきません。このようなLiving off the Land攻撃の被害にあっていないかを調査目的としたスレットハンティング等のSOCやCSIRT運用における様々な支援が可能です。

実際にランサムウェア攻撃等の被害を受けてしまった場合には、フォレンジック調査やマルウェア解析といった技術的な調査支援を含むインシデント対応支援サービスのご提供が可能です。特に、ADサーバの侵入や管理者アカウントの悪用がされている状況では、被害範囲が組織全体にわたっている可能性も考慮する必要があります。そのような場合は、インシデント対応支援に長けた専門組織に相談することも早期収束・復旧の要の一つとなり得ます。インシデント発生前の段階から、日ごろから懇意にしているセキュリティ企業や、Trellixのようなインシデント対応支援サービスを提供している企業へご相談いただき、どのようなレベルのサービスを受けられるのかご確認ください。例えば、大規模調査には対応していない企業もあるため、自組織が求めるレベルのサービスを受けられる企業を選定しておきましょう。

「3.4 脆弱性管理体制の構築」では、ランサムウェア攻撃の侵入経路として、公開システムの脆弱性の悪用が多く確認されていることを述べました。公開システムを侵入経路にさせないためには脆弱性診断や、実際に攻撃を仕掛けるペネトレーションテストを活用し、セキュリティレベルの確認・対策することが重要と考えられます。Trellix PSではオンサイト、オフサイト含め各種診断サービスをご提供可能です。

Trellix PSでの教育支援サービスでは、Trellix製品のトレーニングだけではなく、セキュリティ担当者様向けのサイバー演習サービス等の高度なトレーニングはもちろん、セキュリティ業務を直接ご担当されていない一般社員様向けのセキュリティ教育もご提供しています。組織のセキュリティのベースライン向上のためにも、このような教育支援サービスをご活用ください。

この他にもここでは書き尽くせない様々なサービスをTrellix PSでは提供しています。これらサービスはお客様事情にカスタマイズした柔軟な提供も可能なため、セキュリティに関する課題を抱えている場合にはTrellixへお気軽にご相談ください。

RECENT NEWS

-

Apr 7, 2025

Trellix Strengthens Focus on Customer Engagement and Regulated Industries with Executive Appointments

-

Feb 5, 2025

Trellix Accelerates Secure Cloud Adoption in Australia with New Government Accreditations

-

Jan 28, 2025

Trellix and NEXTGEN Accelerate Cybersecurity Platform Adoption in Australia and New Zealand

-

Jan 22, 2025

Trellix Welcomes New CEO to Lead Next Phase of Growth

-

Jan 14, 2025

Trellix Accelerates Global Partner Growth with Revamped Xtend Partner Program

RECENT STORIES

Latest from our newsroom

最新情報を入手する

サイバー セキュリティは私たちの得意とするところです。とはいえ、私たちは新しい会社です。

これから進化してまいりますので、最新情報をお見逃しなきよう、お願いいたします。